Prévenir les risques pour mon organisation

Bonnes pratiques pour réduire les risques et augmenter la sécurité

Gregory Trolliet

22 septembre 2023

Introduction

Plan de la matinée

- Introduction

- Risques

- Bonnes pratiques

- Pause

- Mise en application

- Clôture et bilan

- Discussion ouverte

Horaires

- 13h30 → début de la formation

- ∼15h00 → pause

- 16h45 → fin de la formation

- 16h45 - 17h15 → discussion ouverte

Présentations

Vos attentes et questions

Situation générale

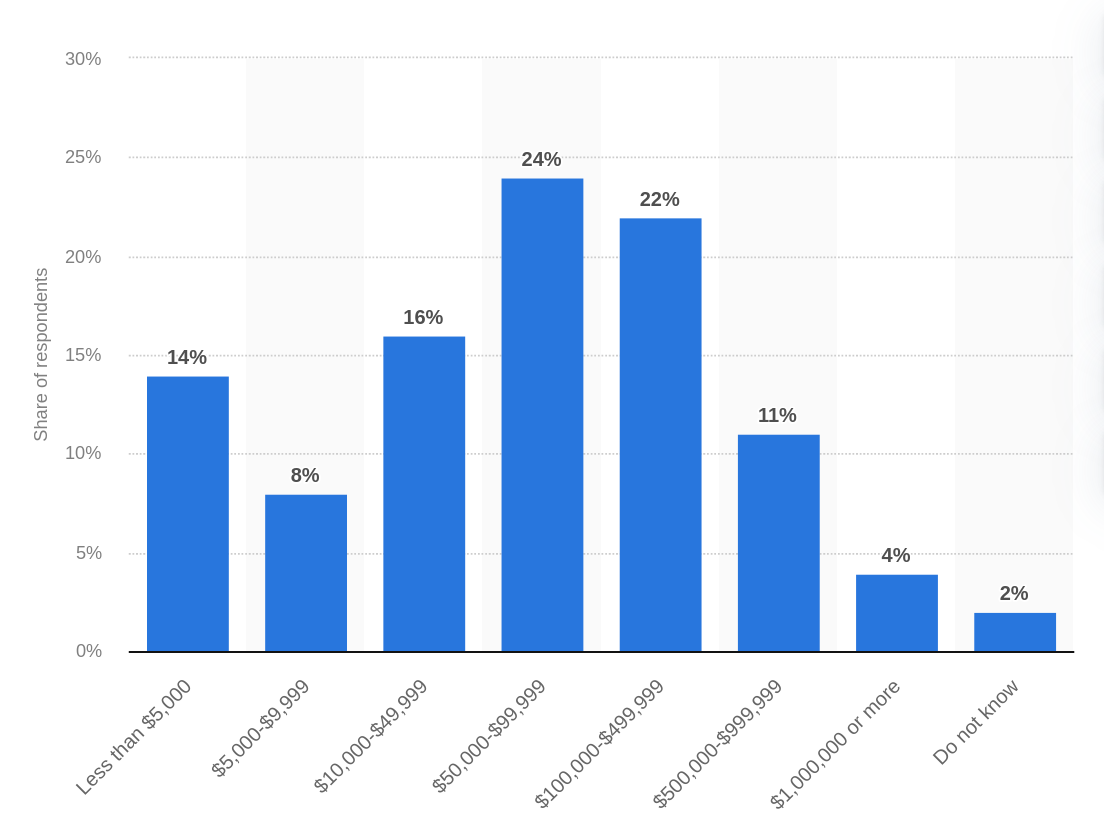

Pertes monétaires des entreprises états-uniennes suite à une cyberattaque en 2022, Statista

Facebook 4 octobre 2021

Conséquences:

- coupure des communications internes de Facebook;

- impossibilité des employé·e·s:

- d’envoyer ou de recevoir des e-mails externes,

- d’accéder à leurs dossiers partagés,

- de s’authentifier auprès de certains services comme Google Docs et Zoom,

- d’accéder aux bâtiments et aux salles de conférence avec leurs badges de sécurité,

- d’accéder aux serveurs à distance;

- augmentation du trafic sur Twitter et Telegram.

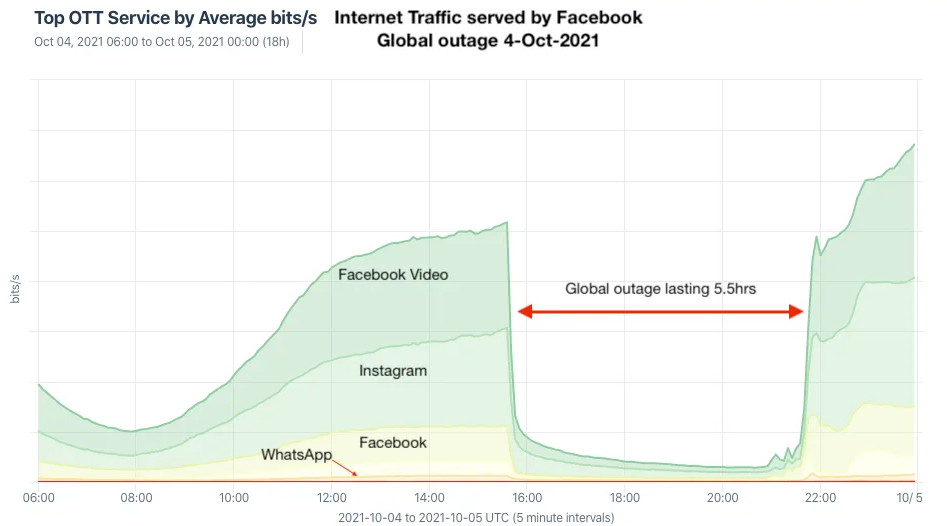

Facebook 4 octobre 2021

Volume de trafic pour les services Facebook lors de la panne mondiale du 4 octobre 2021, Wikipedia

Facebook 4 octobre 2021

La panne a également empêché toute personne d’utiliser « Se connecter avec Facebook » pour accéder à des sites tiers.

- CA 2021-t2: 30 milliards $

- ⇒ CA journalier ~330 millions $

- ⇒ CA horaire ~13.7 millions $

- Pour la panne de 6h ⇒ ~80 millions $

Partage de nos connaissances

Décrire des situations pouvant compromettre les affaires.

Une situation par papier.

Passage en revue des bonnes pratiques

1.1 Des informations pour toutes et tous

- mail rançonneur

- phishing

- logiciels malveillants

- itopie, Bonnes pratiques numériques

1.2 Des informations pour toutes et tous

De l’importance de savoir à quoi nous sommes exposé·e·s:

2. Une documentation ciblée

- un inventaire complet logiciel et matériel ;

- un étiquetage des composants de l’infrastructure ;

- un ou plusieurs coffres à mots de passe chiffrés ;

- un plan réseau ;

- un plan d’adressage IP ;

- un carnet d’adresses synchronisé, contenant les principaux contacts, y compris ceux qui doivent être activés en urgence ;

- des documents techniques de type liste, dans un format interopérable et ouvert (comme le MarkDown).

3.1 Des mots de passe solides et protégés

Qu’est-ce qu’un mauvais mot de passe?

- 123123

- chaton

- admin

- 1qay2wsx

- gregory1233

- Gr3g0Ry-l233

3.2 Des mots de passe solides et protégés

3.3 Des mots de passe solides et protégés

- longs (> 16 caractères)

- aléatoires

- uniques

- sans caractères spéciaux

- ⇒ KeePassXC

- Diceware

4. Une convention de confidentialité

- Cadre du mandat

- Confidentialité

- Mesures

- Durée

- Non-respect de l’accord

5.1 Des sauvegardes vérifiées

- 3 copies des données

- 2 supports différents

- 1 copie hors site

- 1 copie hors ligne

- 0 erreurs lors de la vérification

la règle d’or des sauvegardes

5.2 Des sauvegardes vérifiées

Chiffrez vos backups!

Automatisez le

processus

! Vérifiez vos

backups !

Les outils:

- rsync

- rsnapshot

- borgbackup

5.3 Des sauvegardes vérifiées

RAID: Redundant Array of Independent Disks

- RAID0

- Striping, volume agrégé par bandes

- RAID1

- Miroring, disques en miroir

- RAID5

- Volume agrégé par bandes à parité répartie

6. Une couverture d’assurance adaptée

7.1 Des logiciels libres transparents

Logiciel libre

- liberté d’exécuter

- liberté d’étudier

- liberté de redistribuer

- liberté d’améliorer

- liberté d’exécuter

- liberté d’étudier

- liberté de redistribuer

- liberté d’améliorer

7.2 Des logiciels libres transparents

Format ouvert

- PDF, TXT, EPUB

- GIF, PNG, WebP

- ODF, Markdown

- Tar, Zip, 7z

- Ogg, FLAC, WebM

7.3 Des logiciels libres transparents

Matériel libre

- Arduino

- Pine64

- RepRap

- Librem, MozPhone

8. Un DRP à jour

- Inventaire des actifs informatiques

- Inventaire et cartographie des données et applications

- Classification / Analyse des besoins vitaux

- Conception des seuils RPO/RTO

- Étude des solutions techniques et financières

- Rédaction des procédures

- Tests

- Mises à jour des procédures et du DRP

9.1 Une infrastructure sous contrôle

- les utilisatrices et utilisateurs

- les appareils, qui peuvent être privés ou fournis par l’organisation

- l’infrastructure réseau (modem, routeur, pare-feu, wifi, réseau filaire)

- les serveurs d’application, de données et de sauvegarde

9.2 Une infrastructure sous contrôle

Le matériel doit être:

- référencés dans un inventaire ;

- identifiable visuellement (étiquette) ;

- à jour (version des logiciels, correctifs de sécurité, etc) ;

- sauvegardés.

9.3 Une infrastructure sous contrôle

Les procédures pour contacter l’assistance auprès des partenaires externes doivent être disponibles,même en cas de coupure électrique ou de réseau.

Les droits d’accès aux équipements doivent toujours être alignés aux

rôles dans l’organisation et à l’usage.

Un compte de session utilisateur ne doit pas avoir de privilèges

élevés.

Attention au BYOD.

Questions?

Mise en pratique

Réflexions en binômes

Quelles solutions peuvent être mises en place pour répondre à la situation décrite?

Pouvez-vous faire une estimation du cout de la solution?

(Et du cout de l’interruption de service?)

Présentation des solutions

Conclusion / bilan

Mon baluchon

Discussion ouverte

Documents fournis

- Anticiper et gérer sa communication de crise cyber, ANSSI, décembre 2021

- Obsolète Guide des bonnes pratiques de l’informatique, ANSSI, septembre 2017

- La cybersécurité pour les TPE/PME en treize questions, ANSSI, octobre 2022

- Sécurité de l’information: aide-mémoire pour PME, NCSC, janvier 2022

- Modèle de DRP, itopie

- Modèle de convention de confidentialité, itopie

- Modèle de charte informatique, itopie